DIGIPLACE STOPT MET LINUX

Het is de afgelopen maanden stil gebleven op Digiplace. Zeker niet omdat de interesse is verdwenen in het gebruik van Linux op een computer. Recent ben ik echter genoodzaakt om voortaan te werken met Apple apparaten. Oorzaak: een genetische aandoening aan mijn ogen.

Pseudo Ziekte van Stargardt

Een mond vol, de Pseudo Ziekte van Stargardt. Een genetische aandoening die Macula Degeneratie veroorzaakt. Deze aandoening lijkt heel erg op de Ziekte van Stargardt. (Het wordt echter veroorzaakt door een ander eiwit, en de pseudo variant wordt bijvoorbeeld niet beïnvloed door wat je eet of drinkt) Zo’n sterke gelijkenis wordt dan aangeduid met het begrip Pseudo. Maar net als de ‘echte’ Ziekte van Stargadt veroorzaakt deze Pseudo variant de aandoening Macula Degeneratie.

De Macula is het gedeelte van je oog wat verantwoordelijk is voor je centrale zicht. Vergelijk het met de sensor in je camera. De daarop aanwezige megapixels zijn nodig om een plaatje te maken. Bij deze aandoening vallen die megapixels, de staafjes en kegeltjes in het oog, bijna allemaal uit. Wat overblijft zijn de randen van het zicht, het gedeelte waarmee je overigens niet scherp kan zien. Het proces is inmiddels zo ver gevorderd dat over een jaar of twee (?) gewoon functioneren lastig gaat worden.

Toegankelijkheid

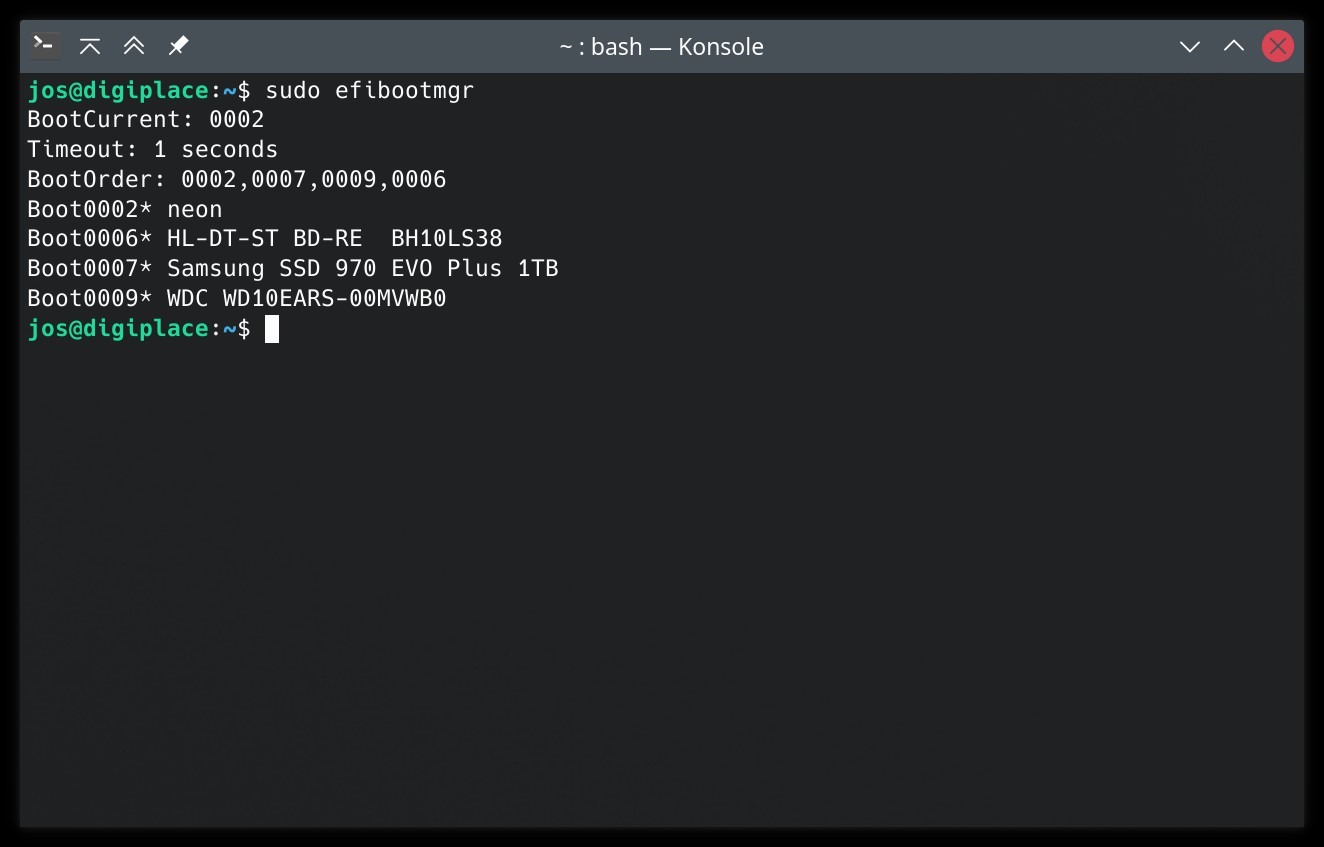

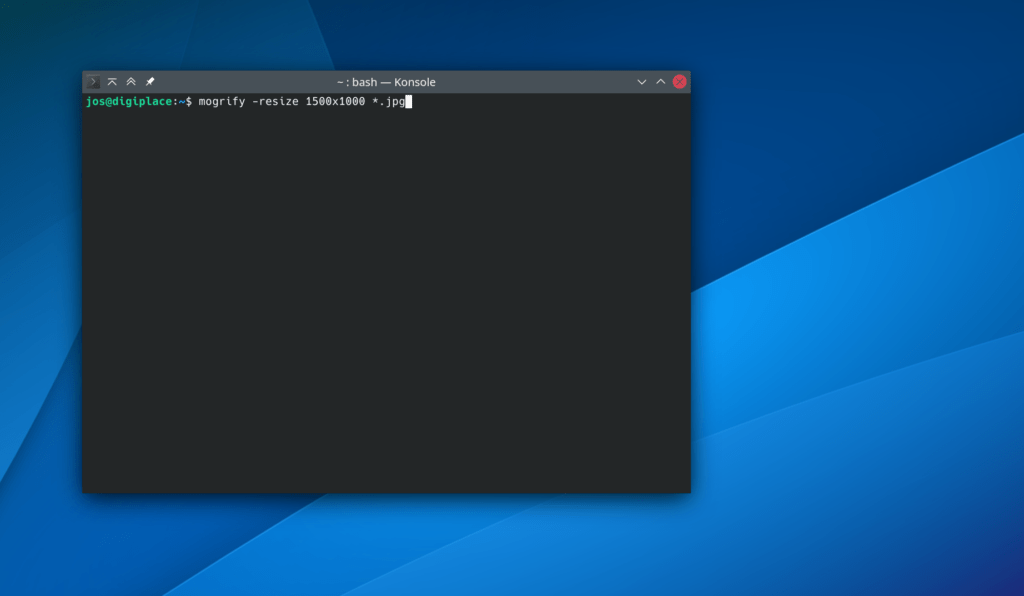

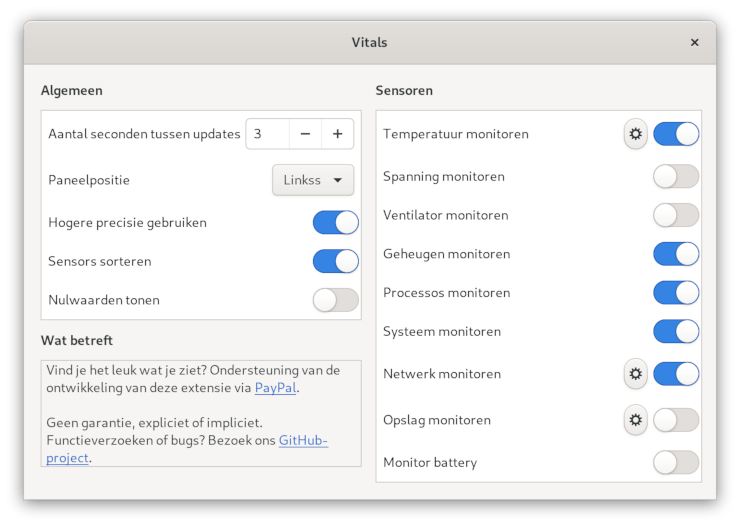

Even los van de emotionele aanslag van zo’n diagnose is er ook een praktisch verhaal te vertellen. En dat gaat op Digiplace altijd over het gebruik van Linux als standaard OS. Dat werd overigens gecombineerd met een Android telefoon, een iPad en soms ook nog met een Chromebook. Al die systemen hebben hun eigen voor- en nadelen als je gaat kijken naar de zgn. toegangelijkheids-opties.

Maar als snel werd het duidelijk dat je dan het beste kan kiezen voor één eco-systeem. Want de swipes van het ene systeem, werken weer anders op een ander besturingssysteem. En om een lang verhaal kort te houden, de keuze is gevallen op Apple.

Mac OS en iPhone IOS heeft momenteel (voor mij) de allerbeste voorzieningen om me voor te bereiden op een spraak gestuurde interactie. Want dat wordt de uitdaging. Alles moet worden voorgelezen, van informatie op het web, e-mail, social media, financiën, winkelbezoek, drukwerk, openbaar vervoer, navigatie en ga maar door. En dan wil je natuurlijk met de best mogelijke voorzieningen werken en worden oude voorkeuren plotseling minder relevant.

Het einde van Digiplace?

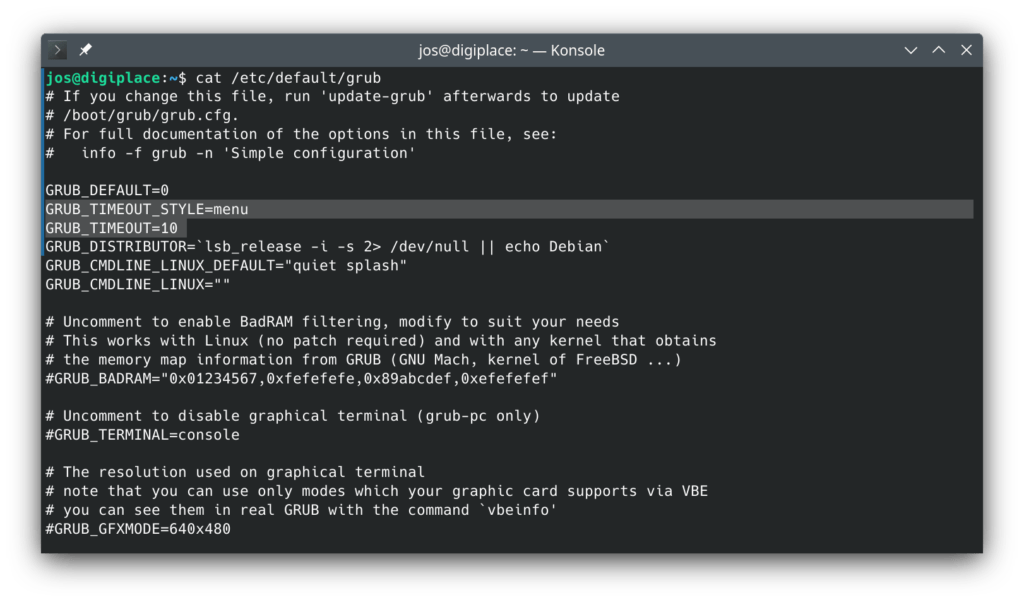

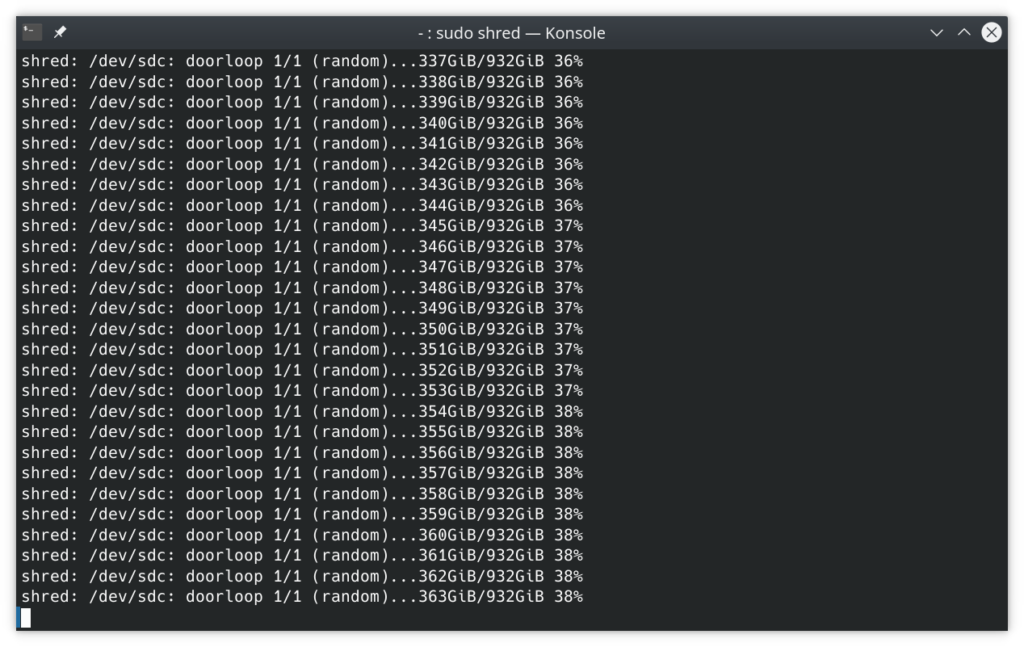

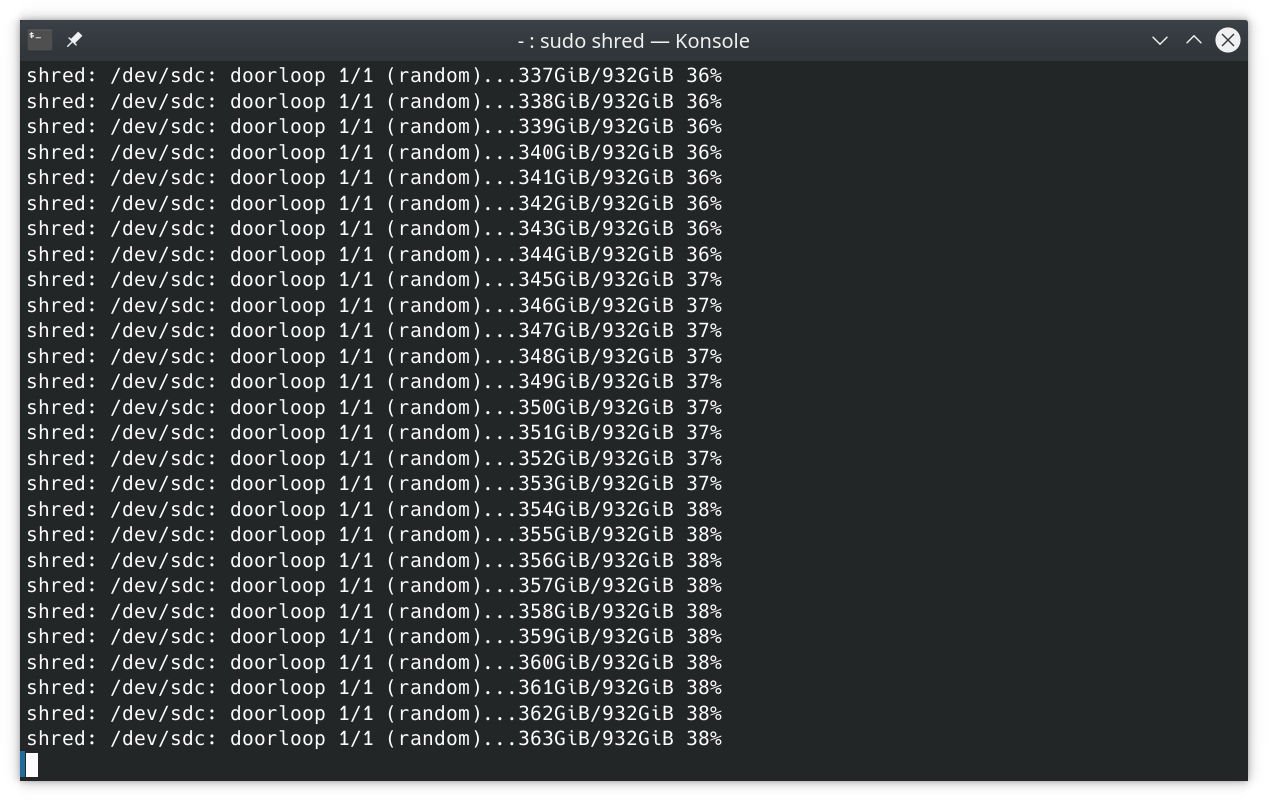

Deze website blijft vooralsnog gewoon bestaan. Binnenkort hoop ik met een nieuwe vormgeving te kunnen komen. Daarin blijft het Linux weblog gewoon bestaan. En hoewel ik mijn Linux desktop blijf behouden verwacht ik niet dat er veel nieuwe artikelen op zullen verschijnen.

Wel zal ik proberen om mijn vorderingen als slechtziende gebruiker vast te leggen. Als je dus Digiplace volgt als Linux gebruiker, dan is dit waarschijnlijk een vaarwel. Maar misschien kan ik met mijn nieuwe ervaringen straks andere mensen helpen. Mogelijk wordt dat op termijn wel met behulp van audio- of video gedaan. Of valt het allemaal zo tegen dat het alsnog komt stil te vallen. De toekomst zal dat gaan uitwijzen. Gelukkig heb ik wel de spirit om dat avontuur aan te gaan. En er zijn genoeg inspirerende voorbeelden van lotgenoten die daarin de weg hebben gewezen.

Informatie

Wil je meer weten over de achtergronden van Macula Degeneratie? Dan zijn de volgende video’s een aanrader. Mij hebben ze zeker geholpen. Concrete informatie over de Pseudo Ziekte van Stargard zijn nauwelijks te vinden, het is een zeer zeldzame aandoening.

UPDATE: het gaat om een specifiek gen mutatie: PRPH2. Meer info daarover is hier te lezen: https://www.fightingblindness.org/diseases/prph2